Mnie to nie dotyczy. Mi nie mają co ukraść.

Kiedy zmieniasz pracę lub zaczynasz pracę, musisz przejść szkolenie BHP. Umówmy się. Średnio ogarnięty człowiek wie, że przed pożarem należy uciekać i zadzwonić po straż pożarną. Kiedy idziesz na kurs prawa jazdy, uczą Cię zapinać pasy bezpieczeństwa. A kiedy zakładasz konto pocztowe albo kupujesz coś w sklepie internetowym to nikt nie uczy Ciebie jak to robić bezpiecznie. Dlaczego!?

Spis treści

Zbrodnie przyszłości

Żyjemy w cyfrowym świecie. Pandemia pokazała, że wiele rzeczy możemy realizować całkowicie online. Przedsiębiorstwa, organizacje pozarządowe, sektor publiczny jak i nasze prywatne sprawy chętniej przenoszą się do świata internetu. Żyjemy w sieci.

Tak jak w realnym świecie istnieją złodzieje, przestępcy, gwałciciele, tak samo występują oni w świecie internetu. Jedno co ich różni to fakt, że tych drugich jest więcej, więcej mogą, więcej kradną i są bardziej nieuchwytni.

Cyberprzestępcy, cyberterroryści, którzy wykorzystując nowoczesne technologie, bezlitośnie atakują firmy, organizacje, całe rządy, wojsko oraz osoby prywatne. Dlatego nie mów, że Ciebie to nie dotyczy.

Jak często dochodzi do cyberataku?

Padania przeprowadzone na Clark School Uniwersytetu Maryland, do cyberataku dochodzi średnio co około 30 sekund, a według raportu Accenture, 43% ataków jest skierowanych w stronę małych, średnich przedsiębiorstw oraz osób prywatnych. Tak! Co prawie minutę, ofiarą zostaje osoba taka jak Ty!

Pewnie nadal myślisz, że Tobie nic się nie stało. Kiedy ktoś ograbi Ci dom, ukradnie laptopa lub telefon - dowiadujesz się o tym prawie natychmiast. Po prostu widzisz.... albo nie widzisz samochodu na parkingu albo telefonu w kieszeni. Z cyberatakiem jest inaczej. IBM przeprowadził badania, z których wynika, że zidentyfikowanie tego typu incydentu, trwa średnio 206 dni, a usunięcie jego skutków – 73 dni.

Być może już Ciebie okradli, ale jeszcze tego nie wiesz.

To co mogą mi ukraść skoro nic nie mam?

Na pewno nic nie masz? Nie trzeba prowadzić firmy IT, być przedsiębiorcą lub mieć dostęp do danych księgowych, żeby coś posiadać dla cyberprzestępcy. To co ich może interesować to:

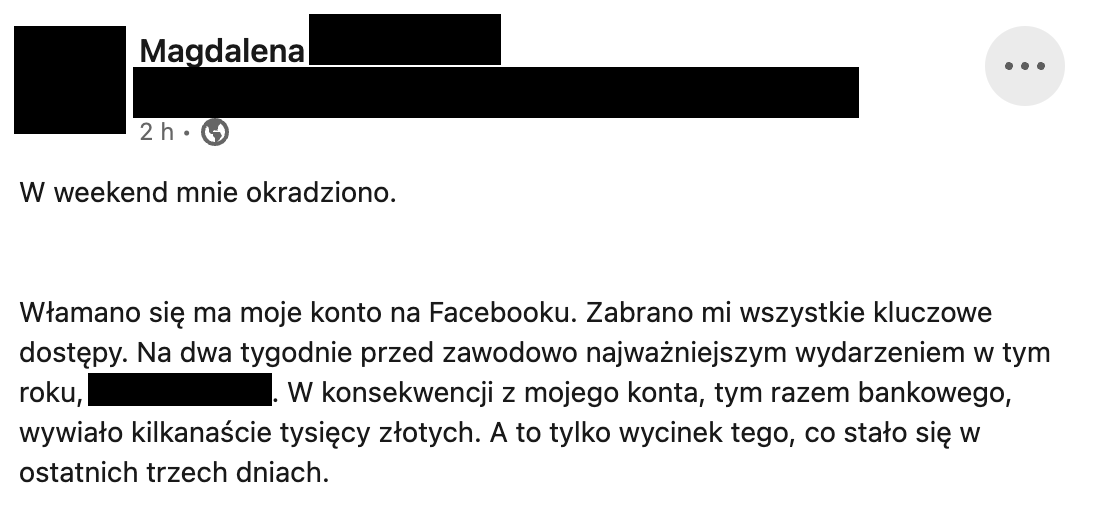

- poczta elektroniczna - dostęp do niej umożliwi bardzo często dostęp do innych zasobów (konta social media, banki, sklepy w których zostawiasz kartę kredytową). Sama zawartość poczty bywa również interesująca. Zwykli ludzie trzymają tam wszystko - od skanu dowodu osobistego wysłanego parę lat temu do notariusza przed zakupem mieszkania, po spis haseł, czy intymne zdjęcia wysyłane do partnera. Pomyśl o konsekwencjach utraty dostępu do tych danych lub żądaniem okupu, za to by ich nie ujawnić.

- tożsamość - cyberprzestępca może być po prosto Tobą. Przejmie wszystkie Twoje konta w social mediach, pocztę czy nawet podszyje się pod numer telefonu. Celem będzie nakłonienie znajomych np. do pomocy Tobie i wyłudzenie 50 zł. W skali wielu znajomych, to fajny zarobek. A może kredyt na Twoje dane? Lub zakup nielegalnych rzeczy i zrobienie z Ciebie ofiary?

To dwie z ważniejszych danych jakie posiadasz. A tego jest więcej i nie zdajesz sobie z tego sprawy.

Najbardziej boję się ujawnienia prywatnych rozmów i zdjęć z imprezy!

Prowadząc wiele szkoleń związanych z cyberbezpieczeństwem, uczestnicy bardzo powtarzają jedno czego się boją w takich wyciekach: że ktoś pozna ich prywatne rozmowy (często intymne), prywatne zdjęcia i inne podobne materiały.

Najmniej przejmują się wyciekiem danych klientów, stratami dla firmy w jakiej pracują czy konsekwencjami finansowymi.

To jak sobie z tym poradzić?

Do tej pory cyberbezpieczeństwo zawsze było działką IT. Rozwój sztucznej inteligencji i wykorzystaniu jej na masową skalę staje się jednak tematem życia codziennego. Otaczająca nas propaganda wspierana przez fake newsy czy próba wyłudzenia pieniędzy przy pomocy ataków phishingowych wspartych AI to nie znani z filmów “hakerzy” walczący ze złymi korporacjami, a przestępcy którzy weszli na wyższy poziom.

“Pięć najskuteczniejszych sposobów obrony cybernetycznej to: Przewidywanie, Edukacja, Wykrywanie, Reagowanie i Odporność. Pamiętaj: "Cyberbezpieczeństwo to znacznie więcej niż temat IT”

– Stephane Nappo

Jedną z najważniejszych metod obrony przed cyberatakami jest edukacja. To człowiek jest najsłabszym ogniwiem w tej całej układance. Możesz posiadać silne hasła, ze wsparciem autoryzacji dwuskładnikowej oraz poprawne polityki kopii zapasowych, a w chwili stresu i natłoku pracy, klikniesz w zły link i zainstalujesz zainfekowane oprogramowanie.

Jeżeli potrzebujesz szkolenia w tym temacie dla siebie, swojej rodziny lub firmy, umówmy się na 15 minutowe, bezpłatne konsultacje.

Co jeszcze mogę zrobić?

Jeżeli podejrzewasz jakieś oszustwo w internecie, ktoś chce wyłudzić od Ciebie dane lub zostałeś okradziony, możesz to zgłosić do CERT Polska. Specjalny zespół ds. reagowania na incydenty komputerowe zablokuje taki atak. Wystarczy, że wjedziesz na stronę incydent.cert.pl i wypełnisz prosty formularz. To naprawdę działa!

Zobacz podobne artykuły

Awarie IT zdarzają się każdemu

Od paru godzin trwa awaria komunikatora internetowego Slack. Kilka tygodni temu nie można było korzystać z usług firmy Google, a jeszcze wcześniej spora część Internetu nie działała z powodu awarii usług Cloudflare. Czy to możliwe, że usługi w chmurze są niedostępne?

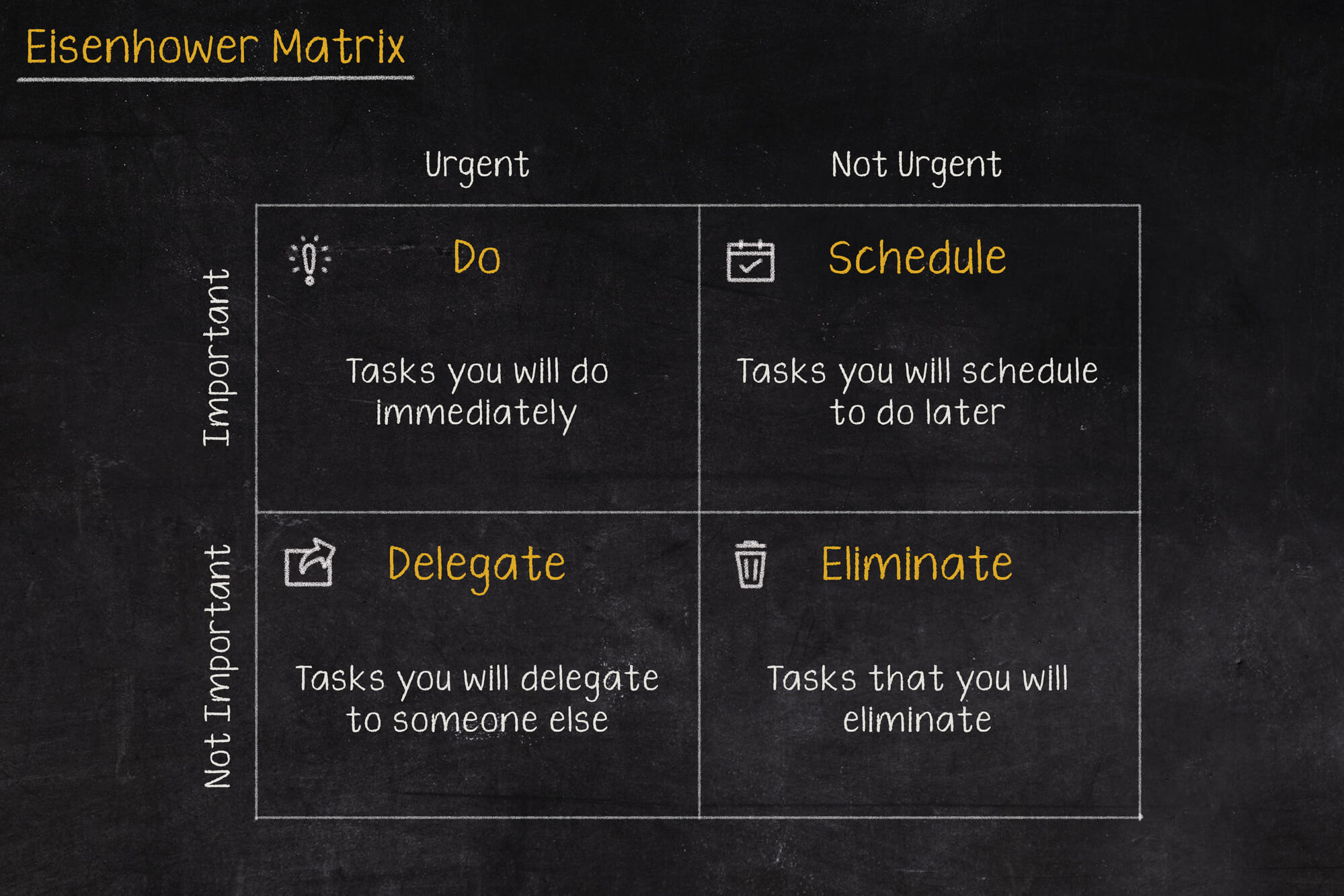

Macierz Eisenhovera, czyli jak zapanować nad priorytetami?

Iść na przerwę a może odpisać na tego maila, czy odebrać telefon od przełożonego? W jakiej kolejności zająć się tymi zadaniami, aby nie utracić nad tym kontroli i nie popaść w bezsilność? Rozwiązaniem tych problemów może być Macierz Eisenhowera (nazywana także Matrycą lub Kwadratem Eisenhowera).

Czy Alert RCB powinien informować o wyborach prezydenckich?

Komunikacja w niebezpieczeństwie jest jednym z ważniejszych zagadnień jakie się porusza podczas żeglowania, latania czy nurkowania. Ostrzeżenia potrafią uratować życie, dlatego nie powinny być lekceważone, a tym bardziej nie powinny swoją treścią prowadzić do ich zignorowania.